Введение

Вы - счастливый обладатель компьютера. Вы - директор фирмы, бухгалтер; человек, хранящий на своем рабочем или домашнем компьютере важные данные - счета, договора и прочее. Быть может, Вы - студент или подросток, ради развлечения, взломавший сайт банка или фирмы. Начинающий специалист, интересующийся принципами работы интернет магазинов и денежных расчетов через Internet. Или

просто производитель, может и продавец пикантных фильмов, картинок. Неважно, - Вы человек с персональным компьютером, на жестком диске которого есть информация интересная не только Вам.

Они - конкуренты, государственные спецслужбы (необязательно Вашей страны) или просто воры (торговцы информацией). Они изъяли или украли Ваш компьютер либо просто скопировали информацию с Ваших рабочих дисков. Вся информация им не нужна, нужна лишь небольшая часть. Ровно столько, чтобы можно было предъявить Вам обвинение в денежных махинациях, хранении незаконных материалов, хищении информации и других прискорбных вещах, может просто для того, чтобы знать - что известно Вам. Этой информации может хватить для шантажа или нанесении Вашей фирме существенного ущерба. Скажем просто, она может доставить Вам неприятности.

Может все по другому. Они - это люди распространяющие письма с угрозами, взломавшие сайт и шантажирующие владельцев. Лица бессовестно эксплуатирующие детей. Торговцы наркотиками или мошенники. Те у кого на жестком диске есть информация, пусть не вся, пусть крупицы, которые помогут воздать им по их заслугам.

Вы - эксперт-криминалист, сотрудник безопасности фирмы. Человек которому нужно что-то найти в огромном массиве данных.

Как это делается?

1.Снимается, так называемый, побайтный образ диска. Для чего? Помимо того, что существует риск что-то случайно удалить, существует практика дополнительной (независимой) экспертизы, так как суд в качестве вещественных доказательств принимает только оригинал, то очень важно быть уверенным что информация не претерпела изменений. К тому же - это просто удобно, можно просматривать содержимое на разных машинах, при помощи различных программ одновременно.

Все нюансы рассматривать не будем - примем как достаточное условие.

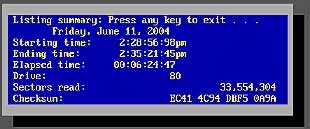

2. При помощи чего снимается образ диска. Как не странно такие распространенные программы как DriveImage (Power Quest) и Norton Ghost практически не используются. Образ жесткого диска делается такими допотопными программами (с точки зрения пользователя Windows) под DOS, как SafeBack (может кто-то помнит anadisk, teledisk, copyQM) - это их прямой родственник. Сейчас выпускается фирмой NewTechnologies Inc. (www.forensics-intl.com). SnapBack Datarrest (www.snapback.com), и некоторыми другими менее популярными (LISA2, Replica, Byteback, Media tools). Достаточно широко используется утилита dd (Unix, Linux).

Весьма популярный, хотя некоторые критикуют, способ создания образа при помощи Encase [windows/dos] (www.guidancesoftware.com).Для Windows есть отличная утилита FTK Imager (Explorer) входит в состав Accessdata Forensic Toolkit (www.accessdata.com) ее возможности будут рассмотрены позже. Пытается завоевать свою нишу Paraben Forensic Replicator (www.paraben-forensics.com).Так же используют WinHex и dd for Windows.

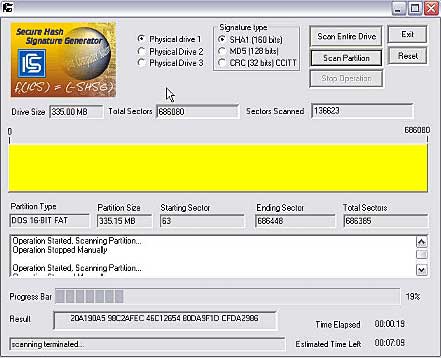

Для общего развития. Существует ряд аппаратных средств наиболее распространенные это продукция ICS-IQ(www.ics-iq.com). Что еще нужно знать - образы создаются либо как чистый образ (bit-copy), либо с дополнительной информацией (bit-copy.plus), например пароль, номер, дата создания и так далее. Для подсчета контрольной суммы жесткого диска используются встроенные функции программ, либо утилиты Secure Hash Signature Generator (DOS/Windows), chksum(DOS), DiskSigPro (DOS) и другие.

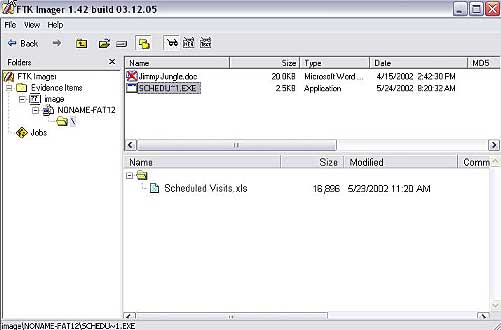

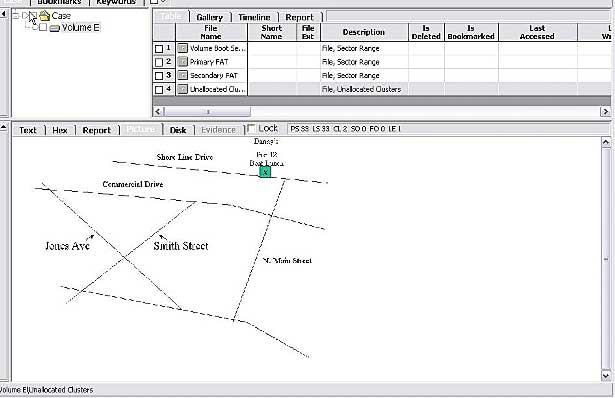

Для специалистов существует несколько курсов, как правило, весьма недешевых, но есть и бесплатные. На примере одного из них рассмотрим ситуацию. Кому интересна более детальная информация могут посмотреть здесь http://project.honeynet.org/scans/. Мы же коснемся принципов исследования. Фабула дела: у некоего парня изъяты две дискетки. Попали бы они нам в руки, дальнейшая их судьба - форматирование, особо любознательные посмотрели бы в проводнике и тоже б отформатировали. При открытии на первой дискете присутствуют 2 абсолютно неинтересных файла, а вот при просмотре специализированными программами картина меняется. При беглом просмотре в FTK Imager наблюдаем интересную картинку:

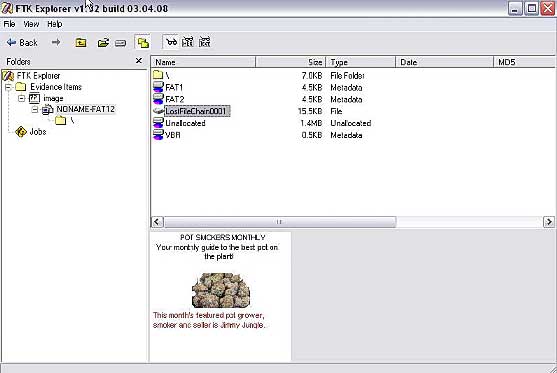

Оказывается там не совсем так, как кажется, и файлы другие и количество побольше. Вторая дискета вообще пуста, но даже без применения скриптов в Encase увидеть кое-что интересное:

Для любознательных - по ссылке выше можно посмотреть более подробные отчеты, некоторые составлены ведущими криминалистами США. Для нас интересен сам принцип. Кажется, зачем огород городить, - это все можно увидеть в любом HEX-редакторе? Да - это так, но в отличие от дискеты жесткий диск содержит информации на несколько порядков больше, поэтому простой просмотр HEX-редактором весьма муторен. Отделить зерна от плевел, отсортировать и найти помогают следующие программы.

Вводные:

1. Имеем образ жесткого диска.

2. Нужно найти определенные данные.

HASH SETS

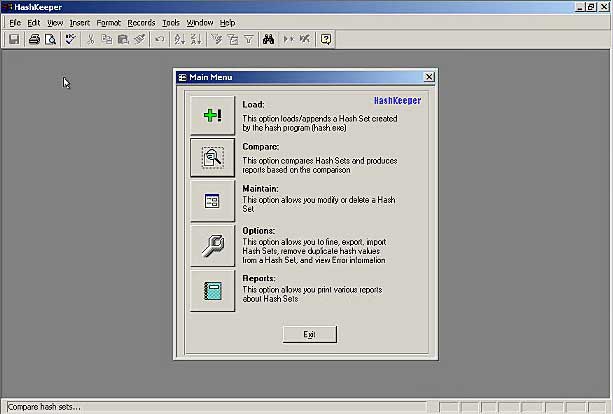

На жестком диске присутствует куча файлов не интересных (с точки зрения исследователя) - это файлы операционной системы, офиса, других безобидных программ. Для того чтобы с этим разобраться используется технология hash sets. Eсть два крупных проекта -

HashKeeper www.hashkeeper.org (сайт для публичного доступа года три не доступен) и NSRL RDS www.nsrl.nist.gov и пара помельче Fish (www.fish.com/fuck) и KnownGoods (www.knowngoods.org). По сути это большие базы в которых собраны контрольные суммы громадного количества файлов(к примеру NSRL RDS начинали с одного диска сейчас это уже четыре) и краткие комментарии к ним. Загрузив базу можно очень быстро отсеять ненужные файлы. Технологию работы с hash sets поддерживают практически все приличные программы

(некоторые позволяют не только просмотр, но и создание). Все эти базы за исключением hashkeeper - это, так называемые knowngoods, - "безопасные" файлы, которые можно отсеять. При помощи программы HashKeepr создана приличная база данных knownbads (контрольные суммы файлов проходящих по реальным уголовным делам, особенно детской порнографии).

HashKeeper-полностью автономный продукт, позволяющий создавать, редактировать hash sets и осуществлять при помощи hash sets проверку файлов. Все остальные вышеназванные это только базы для загрузки в программы поддерживающие работу с ними. Правда в последнее время на сайте NSRL выложили утилиту для самостоятельного создания контрольной суммы, но так как прямую работу с NSRL RDS поддерживает только Encase и Autopsy Forensic Browser (*nix), то она пока не сильно востребована. В общем, HashKeeper стандарт де-факто в этой области. Для взаимной конвертации баз созданных разными программами ФБР выпустила утилиту hashkonverter - вещь маленькая, но весьма удобная.

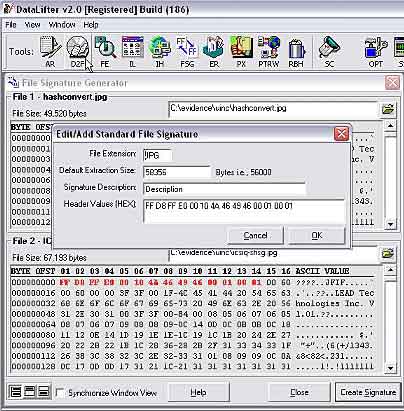

File Signature Header

Некоторые пользователи изменяют расширения файлов самостоятельно (посоветовал знающий человек), чтобы не привлекали внимания. Есть файлы с одинаковым расширением, но используемые разными программами (пример *.cab). Чтобы внести ясность используют проверку по File Signature Header. В сети есть несколько сайтов где можно посмотреть принадлежность того или иного файла из специализированных это www.filesig.co.uk. Все программы из категории forensic имеют собственные базы с возможностью редактирования и проверки. Наглядный пример - файл с расширением *.cab, такие файлы используют как

Microsoft так и InstallShield в результате не всегда ясно чем распаковать файл. Можно просто переименовать файл картинки к примеру test.jpg в test.txt и ОС Windows откроет его вам в блокноте - вместо картинки получите бессмысленный текст. Если у файла

нет расширения (обозначим как test), то при отсутствии некоторых знаний его открытие может стать проблемой.

Чем примечательны эти два способа. Они позволяют не только определить принадлежность какого-либо файла, но и, зачастую, идентифицировать программу его создавшую или заострить внимание на каких либо файлах (в рамках конкретного дела).

Так выглядит стандартный заголовок (file header) для формата jpeg

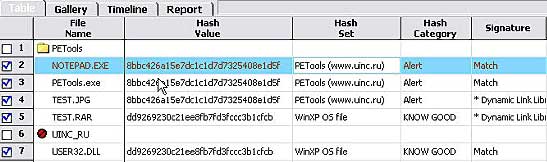

Так выглядит анализ файлов по заголовку и hash set в программе Encase

Как видим переименование PETools.exe в test.jpg и notepad.exe, соответсвенно user32.dll в test.rar не мешает правильно определить формат и происхождение файлов. Так же при помощи базы hash set можно достаточно быстро оценить в каком направлении вести поиск к примеру если проверка показала наличие стегано графических программ то есть смысл для проверки графических файлов использовать программы stegdetect и Gargoyle таким образом значительно сокращая время на исследование.

Какие еще используются программы?

Многое зависит от поставленной задачи. Если нужно найти файлы картинок (к примеру порнография), то наверное нет смысла выуживать с ПК программы для подбора паролей и так далее. Методика исследования ПК вещь интересная сама

по себе, но заслуживает отдельной статьи поэтому я расскужу лишь основы. Итак, всё программное обеспечение можно разбить на две условные категории - узкоспециализированный и многофункциональные программы. Иногда можно обойтись одним видом, иногда нет. Из многофункционального несомненный интерес представляют собой следующие программы.

Encase [Скриншот 65к] (www.guidancesoftware.com)

Один из старожилов рынка - продукт весьма интересный и достойный. Подробно описывать все достоинства данного объекта - занятие тяжкое (для интереса - сама программа размером около двух мегабайт, а вот руководство пользователя около 10, не говоря о дополнительной документации), поэтому очень коротко: не то чтобы все в одном, но очень многое.

С помощью encase можно создать образ диска (HDD, CD) с последующим восстановлением, можно подключить и исследовать образ в raw-формате,с последующим восстановлением (ежели надобность есть). Поддерживается работа с RAID, можно исследовать PALM, работает со следующими файловыми системами:

Windows (FAT 12/16/32, NTFS, DOS)

Linux (EXT2, EXT3, Reiser)

Unix (Solaris

Macintosh (HFS, HFS+)

BSD (FFS)

CD/DVD (Joliet, ISO 9660, UDF, DVD)

Palm (Palm OS)

Поддерживается работа в сети, как в DOS, так и Windows режимах.

Замечательно реализована работа с hash sets и file signature - редактирование, создание, комментарии. Отличные возможности поиска по многим параметрам, корректная работа с удаленными файлами и папками (с возможностью восстановления конечно). В последних версиях добавлена возможность расшифровки EFS (Windows 2000/XP/2003 Server), правда за дополнительную плату.

Скриншоты:

[ Удаленные файлы 13k ]

[ Анализ графики 54k ]

Те кто работает с Adobe Photoshop знают насколько удобна работа с plugin, в Encase тоже существуют plugin, называются enscript, но сути дела это неменяет. На сайте производителя есть приличная подборка Enscript, позволяющая автоматизировать процесс или расширить функциональность, если есть желание Enscript можно написать и самому под свои собственные нужды. Из недостатков самый главный-это цена, остальное можно пережить. Не хватает поддержки работы с архивами, и хотелось чтоб расширили возможности просмотра файлов (можно указать внешню программу как Quickview plus или Thumbsplus, но это не всегда удобно), также нужно обратить внимание, что в настройках для File Signatere Header иногда указаны только расширения, а не HEX,Unicode и GREP Expression, то бишь придется набирать вручную. А в остальном - Вещь.

Accessdata Forensic Toolkit (www.accessdata.com)

Accessdata Forensic Toolkit - достаточно новый продукт (для многих accessdata известна как производитель Password Recovery Toolkit), состоит из двух автономных частей FTK Imager (FTK Explorer) и непосредственно самого FTK. Для людей ранее использовавших encase продукт в чем-то неудобен, но это не значит, что он хуже. FTK стремительно прогрессирует и с каждой новой версией продукт становится лучше.

Скриншоты:

[ FTK 65k ]

[ FTK Imager 57k ]

За дополнительную плату можно приобрести Password Recovery Toolkit и Accessdata Registry Viewer(замечательная вещь для работы с реестром Windows) они интегрируются с FTK и при надобности запускаются автоматически.

FTK Imager по моему мнению одна из лучших программ для работы с образами жестких дисков. Позволяет создать образ в формате Encase (*.E01), Smart Image (*.s01) или просто в raw uncompressed (*.dd,*.ima), а также просматривать ( с возможностью экспорта файлов и созданием контрольной суммы (md5,sha-1)) и конвертировать образы следующих форматов: encase *.e01, icsimage file *.i01, safeback *.001, winimage *.ima, smat image *.s01, vmdk virtual drive *.vmdk, ghost raw image *.gho. Очень удобная утилита для быстрого просмотра и анализа, благодаря технологии Outside In® Viewer Technology на лету просматривает файлы наиболее распространенных форматов- MS Office, zip, graphic, файлы можно просмотреть в оригинальном формате или в HEX, TEXT на выбор, если файл зашифрован выводится сообщение(для файлов офиса, zip, pdf). рис ftkimager (encrypted view) FTK Imager-необыкновенно удобная и приятная вещь. Работать с этой программой одно удовольствие, но без FTK она не продается, а жаль.

Работа с FTK организована по принципу "котлеты отдельно - мухи отдельно". После того как программа закончит анализ, вам остается

только нажимать на нужные кнопки - все отсортировано и сгруппировано. Отдельные кнопки для графики, архивов, документов и так дале. Все удобно и информативно, даже педантично.

[ Скриншот 49k ]

Для анализа используется собственная база KFF туда же импортируются hash set. В настройках можно указать не показывать файлы OS, или другие известные, что значительно облегчает работу. Так же показываются дублированные, архивированные, шифрованные, файлы с неверным расширением и так далее. Все это можно вывести в отдельном окне в общем очень широкие возможности для каталогизации. Хорошо реализована работа с zip архивами:

[ Скриншот 56k ]

FTK позволяет оценить содержимое без распаковки. Не требует дополнительных программ для просмотра (Quick view, Thumbsplus) и, что очень здорово, самостоятельно показывает содержимое почтовых баз. Возможны любые манипуляции с вложениями, плюс максимум информации которую только можно получить из имееющегося у вас файла. Таким образом отпадает необходимость в программах типа MailBag Assistant или его более функционального клона Paraben e-mail examiner.

[ Скриншот 43k ]

Для анализа можно выбирать как диск, так и образ, отдельный файл или папку. Поддерживает следующие файловые системы windows (FAT/12/16/32, NTFS), linux(ext2/ext3), но не позволяет работать со сжатыми (DoubleSpace, DriveSpace) дисками (редко, но встречаются еще такие). Отчет программа создает такой, что о нем самом можно статью написать - не отчет, а презентация. Я думаю у программы большое будущее и она достойный конкурент encase, куча возможностей и весьма ощутимая разница в цене. Немного портит впечатление организация работы с hash set, складывается мнение, что для программы есть только черное и белое - никаких полутонов. Файлы определяются либо как безопасные, либо как потенциально опасные, комментариев нет, просто выделяются красным цветом - это расстраивает так, как хотелось бы большей информативности. Нет возможности добавить File Signature Header (для редких типов файлов), хотя справедливости ради отмечу собственная база и так приличная, но все таки.

ProDiscover [ Скриншот 42k ] (www.techpathways.com) Еще год назад существовала только версия Prodiscover DFT сейчас линейку расширили, но разница (кроме цены небольшая) и я думаю лучше бы они расширяли возможности программы а не количество модификаций.

Конечно необходимый минимум для работы в программе присутствует,но для полного анализа все равно понадобится дополнительный софт. Программа может работать как с диском, так и с образом, также позволяет работу в сети. Для создания образа используется собственный формат (больше никем не поддерживается). Если вы хотите подключить raw image, вам придется его переименовать (image.raw (*.ima,*.01,*.dd) в image.eve) иначе программа его не опознает, другие форматы образов диска не поддерживаются. образ создается корректно и соответствует принятой в этом классе спецификации (www.cftt.nist.gov) Возможна проверка файлов по File signature header и hash set (Hashkeeper format), но сам результат отображения лично меня неудовлетворяет. Хорошо развита навигация по кластерам и присутствует фирменная технология HPA. При работе с программой создается странное впечатление - что это какой-то продвинутый hex-редактор.Кому интересно могут посмотреть на сайте историю версий и многие вопросы отпадут (хотя могут и возникнуть, к примеру о соответствии возможностей и цены). Краткое резюме Есть над чем работать - сильно проигрывает по сравнению с Encase и FTK, но если досталась пускай будет для коллекции.

DIBS® Analyzer 2 (DANA2) www.dibsusa.com Интересная программа, даже сказать о ней нечего. Теоретически можно сравнить с Prodiscover и то не в пользу DANA2.Имеет несколько подключаемых модулей (называются satellite) но впечатление не меняется. В комплекте присутствует пара утилит для блокировки доступа в режиме записи на диск Diblock.exe (DOS) и Diblockw.exe (Windows), но функциональность их весьма сомнительна - приличные люди все равно работают с образом диска или используют аппаратные комплексы для этих целей, да и блокируется только доступ для Windows explorer, а остальным программам раздолье - такую блокировку можно сделать простым изменением реестра и к тому же бесплатно. Исходя из цены программы разработчики видимо со мной не согласятся, но это только мое мнение. Может быть когда жесткий диск был размером в пару гигабайт ей можно было пользоваться - сейчас увы нет. Когда-то программа анонсировалась только под Windows 98, сейчас и под Windows 2000, хотя даже версию не изменили - в общем странный софт. Наверное, я в чем-то предвзято отношусь, но ощущение как будто с мерседеса пересел на запорожец, и то, и другое машины, но...

Ilook Investigator [ Скриншот 77k ] (www.ilook-forensics.org) Весьма интересный продукт - распространяется бесплатно и только работникам правоохранительных органов. В последней версии, заявлена полная переработка кода программы с кучей новых возможностей и выделением в отдельный продукт компонента Iximager - программы для создания образов диска. К сожалению, достать пока не удалось, поэтому посмотрим предыдущую, седьмую,версию.

По количеству функций можно сравнить с Encase и FTK, можно создать образ, смонтировать его, проверить файлы по hash set file signature header (все с возможностью добавления, редактирования). По-хорошему все что нужно есть. Несколько неудобен интерфейс, но это дело привычки. Приятная вещь во всех отношениях, и если бы стоила денег - она бы их стоила. Удручают некоторые моменты не относящиеся к самой программе - это скудная информация на сайте, отсутствие демо-версий и, что более всего, невозможность попасть на форум пользователей, не будучи официальным пользователем.

Ontrack Factracker [ Скриншот 77k ] (www.ontrack.com) Проект то ли уже умер, то ли умирает. Дело передали фирме Kroll, а от них добиться ничего нельзя. Несмотря на заслуги Ontrack в деле восстановления данных, сам FacTracker как forensic продукт весьма убог. Работает или с диском, или с образом созданным Ontrack CaptureIt - остальные форматы не поддерживает, что весьма не удобно, осуществляет проверку file header, но с очень скудным редактированием, правда, хорошо развита функция показа файлов.

Можно поискать файлы по некоторым параметрам (включая удаленные), но все равно такое впечатление что это проводник Windows, с чуть более широкими возможностями.

[ Скриншот 46k ]

Что самое забавное за этот продукт хотели достаточно больших денег, хотя на момент продажи поддерживалась только файловая система FAT16/32, а когда наконец сделали поддержку NTFS, его будущее стало неопределенным.

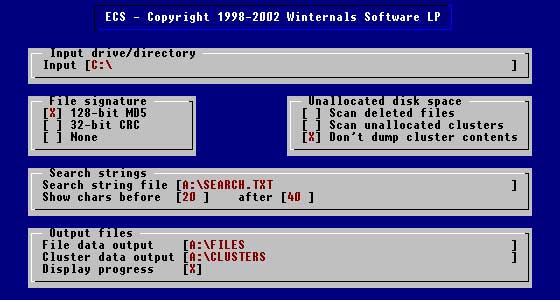

В своей судьбе FacTracker не одинок, не менее известная фирма - Winternals, тоже пыталась застолбить себе место на рынке forensic software. Сейчас о программе Enforcement Critical Systems FAT Message-Digest & Search software не найти упоминания даже на сайте, а когда-то за ECSF просили порядка 300 долларов. Вещь можно считать раритетом, поэтому вот внешний вид

Maresware Forensic Suite (www.maresware.com) Великолепный набор для тех ,кто привык все делать в командной строке. Существуют версии как под DOS/Windows, так и под Linux/Solaris.Все что можно сделать в командной строке присутствует. Описывать все функции смысла нет, для каждой утилиты приличный набор команд, но краткие возможности таковы - создание и восстановление образа, подсчет и сравнение контрольных сумм, проверка по hash sets, file signature header, поиск по многим параметрам включая ADS для NTFS, определение файлов PGP и многое - многое другое. Каждая из утилит хороша, как отдельный продукт, а в наборе просто исключительно приятная вещь. Я думаю есть смысл скачать программы с сайта и просто попробовать.

Не всегда есть надобность использовать многофункциональные программы, или просто их возможностей не хватает, в таком случае:

1. для исследования электронной почты применяются:

Paraben E-mail Examiner (www.paraben-forensics.com)

По-хорошему это несколько измененный MailBag Assistant (www.fookes.com). Из нововведений - добавлена функция подсчета md5, расширен список поддерживаемых форматов (включая AOL),хорошо организован отчет. Стоит ли это 199 долларов, против 30 для MailBag Assistant - решать Вам. Также отмечу, что счастливым обладателям Accessdata FTK, подобные программы не нужны - в FTK все присутствует и организовано намного лучше.

Network E-mail Examiner (www.paraben-forensics.com) Применяется для исследования почтовых баз MS Exchange (файлы *.edb) и Lotus Notes(файлы *.nsf).

Я бы советовал внимательней отнестись к продукции Paraben заявленной как forensic software:

Forensic Replicator - это хорошо известная программа WinImage.

Decryption Collection - это Passware password recovery kit (добавлена только функция подсчета md5).

Text Searcher - это Search32 (Anetsoft.com).

Paraben Forensic Sorter предназначен для автоматической сортировки фалов по группам, но работает только с диском или с образом созданным Forensic Replicator, использует для работы собственную базу hash set (FOCH) не совместимую с hashkeeper и NSRL RDS.

Процесс полностью автоматичен и на выходе вы получаете только сгруппированные файлы пропустила программа что-то или нет находится в области доверия к ней. Лично я не вижу надобности в этом продукте.

2. для просмотра содержимого кэша броузера используется NetAnalysis [ Скриншот 56k ] (www.digital-detective.co.uk), также на сайте есть несколько бесплатных утилит различного назначения. NetAnalysis по сути тот же офлайн браузер только более продвинутый (в комплект входит программка hstex для извлечения файлов с образа или диска)

Включены - подсчет контрольной суммы, дата записи, последнего доступа, декодировка cookies и так далее - вещи в повседневной жизни ненужные, но очень полезные специалистам. NetAnalysis создавался как продукт расширяющий возможности пользователей Encase, поэтому в поставку входит Enscript позволяющий извлекать файлы из образа или диска при работе с Encase.

Для просмотра графики используются разные программы такие как ACDSee, ThumbsPlus. Из необычного стоит отметить Pictuate [ Скриншот 69k ] (www.pictuality.com) вещь весьма редкая, но забавная. Работает очень шустро и наглядно, хотя аналогов достаточно. Вобщем особых догм нет, кому как удобнее.

Очень широко используются всевозможные hex-редакторы (фаворит конечно WinHex). Что еще интересного. В прошлом году фирма Crocware (www.crocware.com)(известна как производитель программы Recover My Files) выпустила программку MountImage Pro, позволяющию смонтировать образ диска как логический диск со всеми вытекающими возможностями.

3. Для того чтобы просмотреть файлы офиса (*.doc,*.xls) применяется Metadata Assistant [ Скриншот 69k (www.payneconsulting.com) показывает полную структуру документа включая последних авторов, ссылки и так далее

Заключение

На самом деле не всегда нужны программы описанные в этом обзоре. Если ситуация разовая и тем более объем данных невелик их

можно заменить другим софтом. А когда объем большой и постоянен то выуживать данные лучше при помощи указанных программ.

Я не ставил перед собой задачи раскрыть все особенности представленных программ, хотелось просто сказать, что такие программы есть и некоторые могут пригодиться не только криминалистам. Нужно четко понимать, что советы "Переименуй файл и запиши его в папку Windows", "Поставь программу которая при неверном пароле чего там удалит" , или "Вот программка создает диск и его невидно" - это профанация, они не имеют под собой никакой почвы и только вредят. Если ваш ПК попал в руки к специалистам все, что можно, из него вытянуть - вытянут. Никто не будет включать ваш компьютер - просто сделают образ (восстановят его на другой диск или нет - без разницы) и то, что вы не успели скрыть (удалить) будет обнаружено. Многие программы поддерживают работу по сети и соответственно образ сделают с работающей системы (а там файл подкачки и так далее)-выводы делайте сами. Если при анализе жесткого диска выявляются программы для стеганографии, то будут использоваться программы stegdetect, Gargoyle, или просто проверят ими на всякий случай. Даже удаленные (без возможности восстановления) файлы могут что-то сказать, некоторые программы для удаления файлов некорректно работают с NTFS, или оставляют имена файлов, а это уже что-то. К примеру если осталось имя файла cookies (пускай сам файл забит нулями или другой белибердой) user@microsoft.com то уже можно сделать вывод что пользователь ПК user посещал сайт Microsoft, особенно это важно, когда на ПК несколько пользователей с разными именами. Многое зависит от поставленной задачи, но если специалист хороший, поверьте, все будет сделано как надо.

Что еще нужно знать?

Есть несколько юридических тонкостей. По условиям лицензионного соглашения демонстрационные программы могут использоваться только в ознакомительных целях и все что выявлено в результате их работы не может являться доказательством.

Так же суды принимают в качестве доказательств только оригиналы поэтому если с жестким диском что-то случилось (файлы изменены, удалены и так далее) получится казус. Хотя не забывайте есть еще оперативный интерес, а там все это до лампочки, но это головная боль адвоката или прокурора.

Благодарю:

uinC Team за помощь в написании статьи

Heather M. Strong за программу HashKeeer

Douglas White за предоставление NSRL RDS(когда это еще стоило денег)

Всем Удачи!

(c) Marat forensic[sobachka]bk[tochka]ru

Статья написана специально для uinC (http://www.uinc.ru/).

Все документы и программы на этом сайте собраны ТОЛЬКО для образовательных целей, мы

не отвечаем ни за какие последствия, которые имели место как следствие использования

этих материалов\программ. Вы используете все вышеперечисленное на свой страх и риск.

Любые материалы с этого сайта не могут быть скопированы без разрешения автора или

администрации.